티스토리 뷰

VPC 란

● VPC [ virtual private cloud ] : 독립된 가상의 클라우드 네트워크

- VPC 내에 IP 대역 / 인터페이스 / 서브넷 / 라우팅 테이블 / 인터넷 게이트웨이 / 보안 그룹 / 네트워크 ACL 등 생성 제어

인터넷 게이트웨이

- VPC 와 인터넷 간의 논리적인 연결 [ 간략하게 VPC 에서인터넷 구간으로 나가는 관문 ]

- 인터넷 게이트웨이는 VPC 당 1개만 연결이 가능

- 인터넷 게이트웨이를 통해 외부 인터넷 구간으로 통신할 수 있는 대상은 퍼블릭 IP 를 사용하는 퍼블릭 서브넷 내의 자원

- 이러한 퍼블릭 서브넷은 자신의 라우팅 테이블에 외부 인터넷 구간으로 나가는 타깃을 인터넷 게이트웨이로 지정

NAT 게이트웨이 [ Network Address Translation ]

[ NAT : 네트워크 주소 ( IP 주소 ) 를 변환해주는 기술 ]

- 프라이빗 IP 는 인터넷 구간으로 넘어올 수 없는데, NAT 게이트웨이가 프라이빗 IP 를

퍼블릭 IP 로 변환하여 통신을 도울 수 있다

- 인터넷 게이트웨이처럼 외부 인터넷 구간과 연결하는 관문 역할

- 인터넷 구간은 공공 네트워크 구간으로 퍼블릭 IP 를 통해 통신

서브넷

| 서브넷에 할당할 IP 대역이 10.0.0.0/24 | |

| 10.0.0.0 | 네트워크 주소 |

| 10.0.0.1 | AWS VPC 가상 라우터 주소 |

| 10.0.0.2 | AWS DNS 주소 |

| 10.0.0.3 | 향후 새로운 기능에 활용할 예약된 주소 |

| 10.0.0.255 | 네트워크 브로드캐스트 주소 |

| 서브넷 | |

| 퍼블릭 서브넷 [ 공인 네트워크 개념 ] | 인터넷 연결 가능 |

| 프라이빗 서브넷 [ 사설 네트워크 개념 ] | 인터넷 연결 불가 - 외부 인터넷 구간과 통신이 불가능하지만, 프라이빗 IP 를 퍼블릭 IP 로 변환해주는 NAT 게이트웨이가 있으면 통신이 가능 |

보안 그룹과 네트워크 ACL

- VPC 는 인스턴스 레벨과 서브넷 레벨 상에서 대상을 필터링 할 수 있는 보안 기술을 사용할 수 있다

- 인스턴스 레벨에서의 보안 기술은 보안 그룹이며, ( Security Group )

서브넷 레벨에서의 보안 기술은 네트워크 ACL 이다 ( Access Control List )

실습

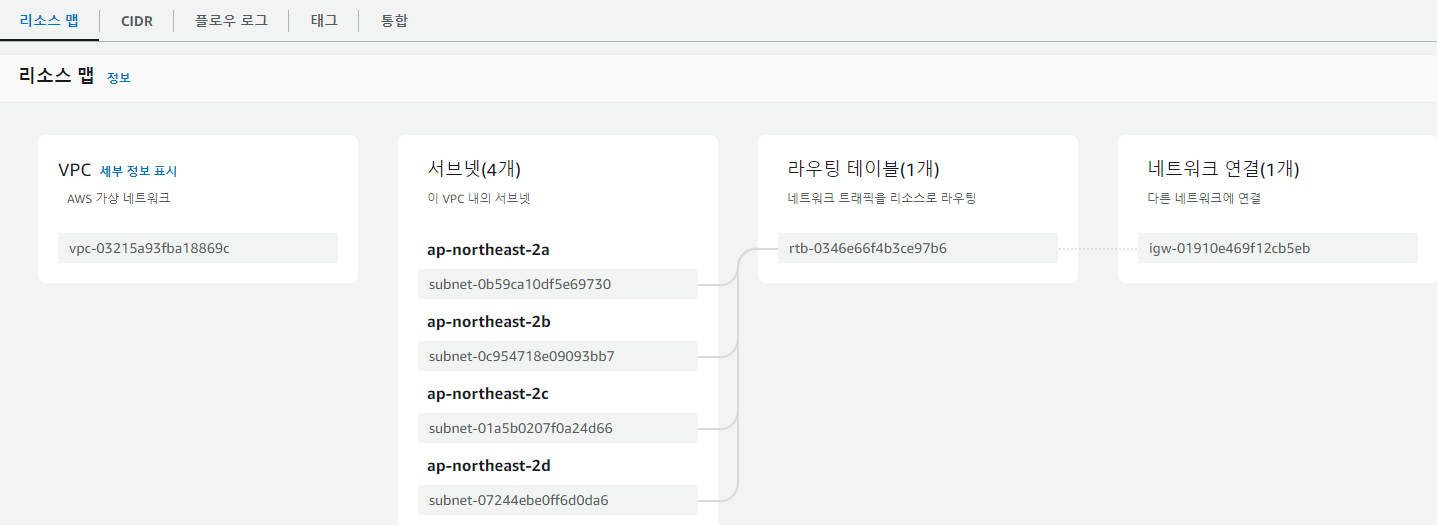

● VPC 를 그림으로 볼 수 있다

>> 해당 사진은 defaul

● VPC 생성에서 VPC 등을 선택하면 자동으로 만들어진다

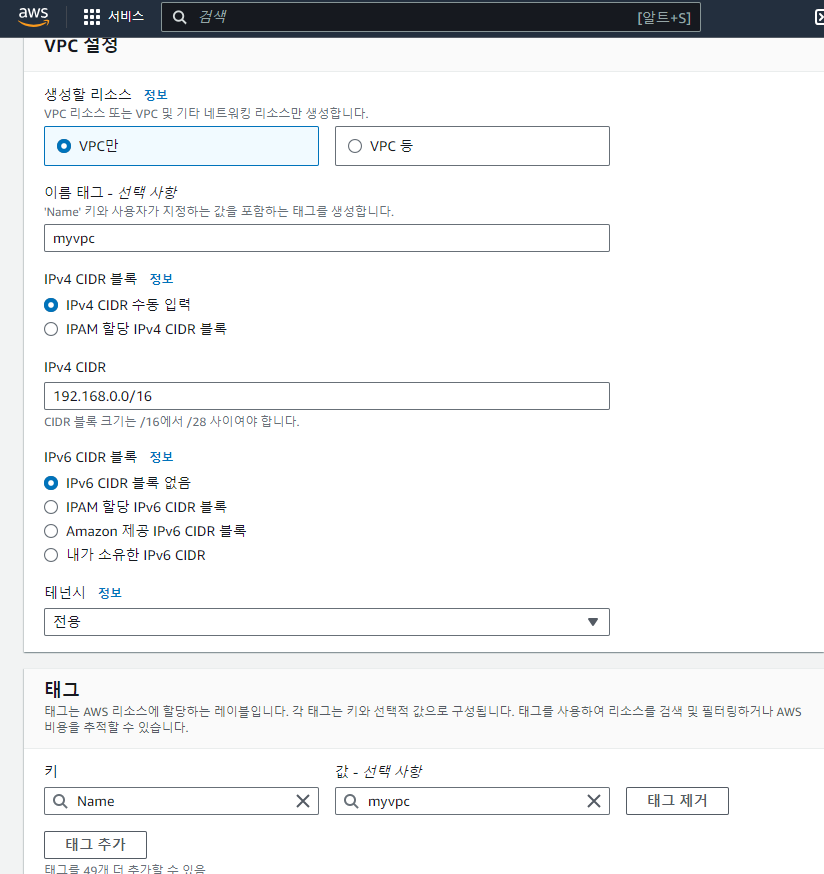

● VPC 만으로 생성

# 테넌시 : 전용 == 독자적으로 쓰겠다 [ 비용 증가 가능성 ]

>>>>>>>> 테넌시 전용하면 인스턴트 안만들어진다....................

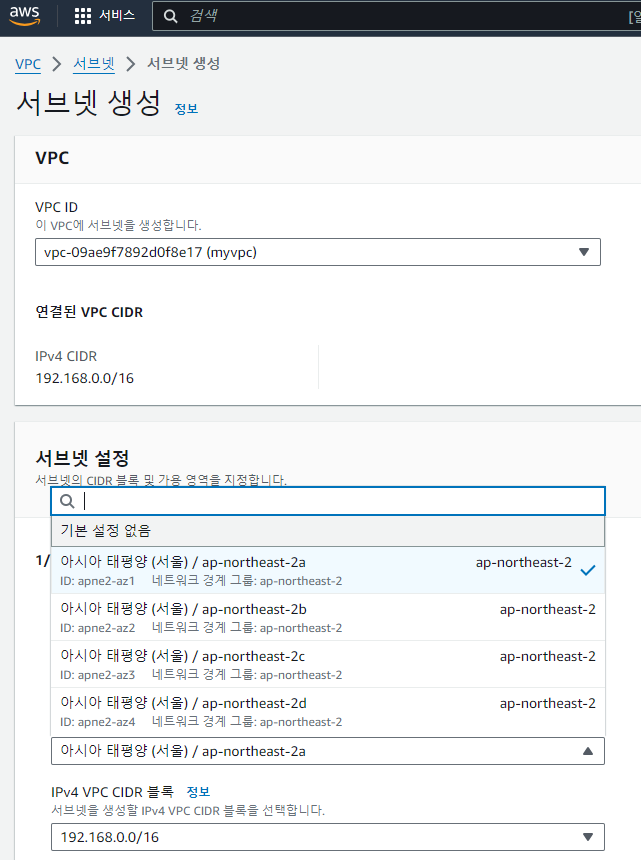

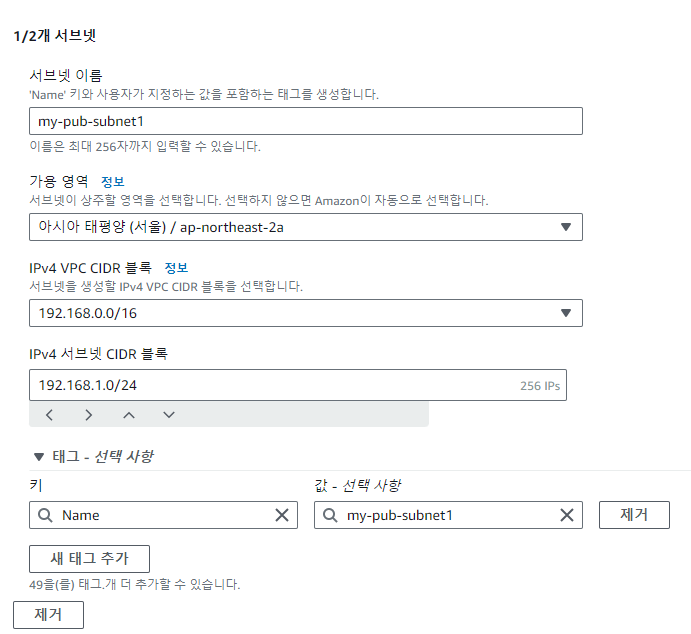

● 퍼블릭 서브넷 생성

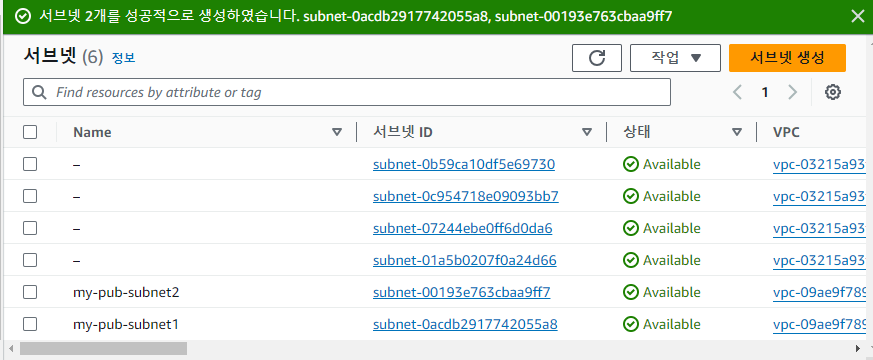

# 기존에 존재하는 4개의 서브넷은 default 에서 사용하는 서브넷

● 첫번째 서브넷

● 두번째 서브넷

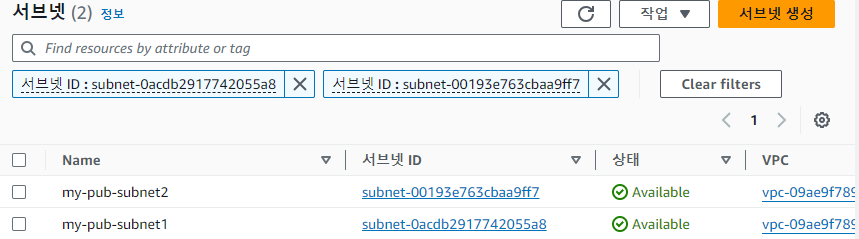

● 서브넷 생성 완료

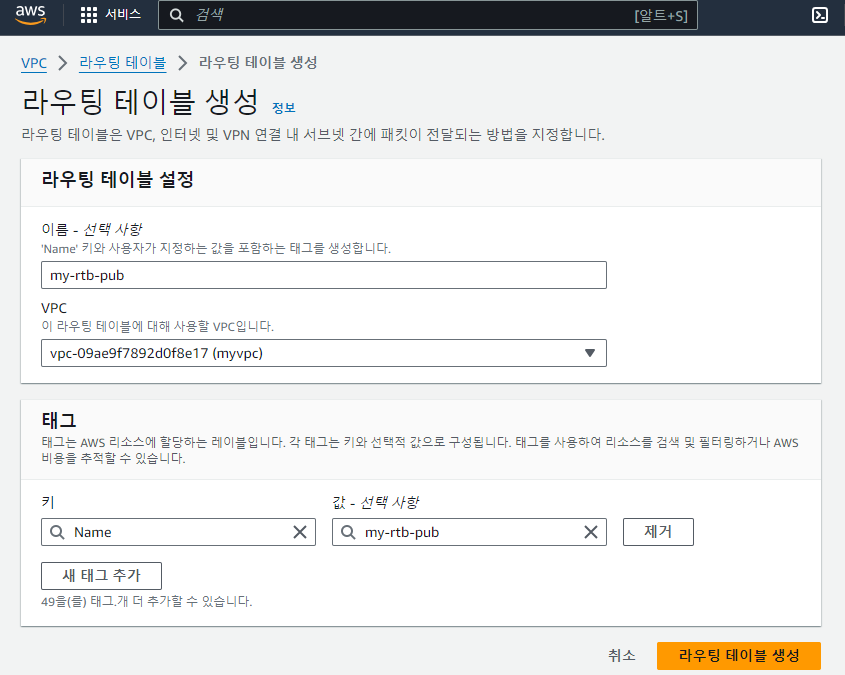

● 라우팅 테이블을 만들어야 원격 접속이 가능하다

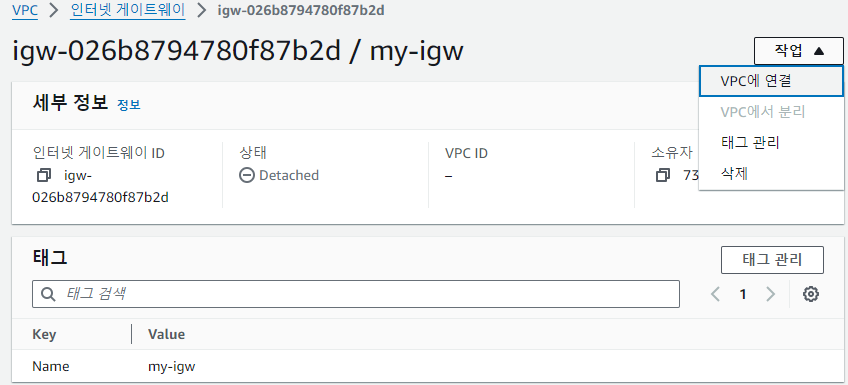

● 인터넷 게이트웨이 생성

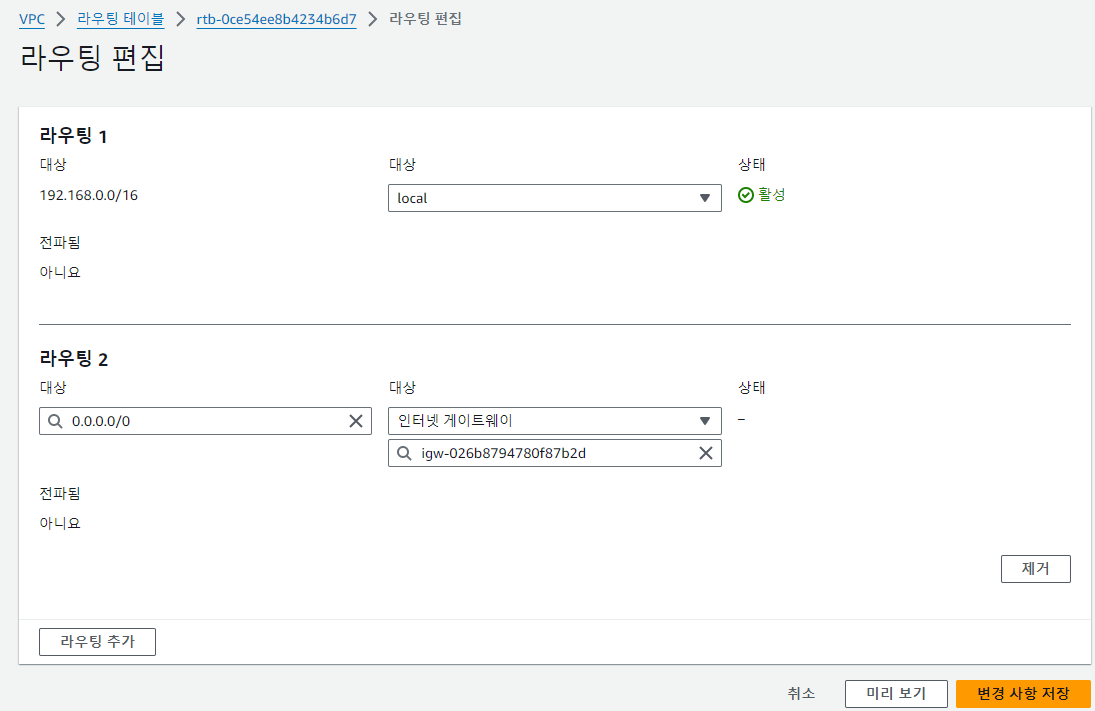

## 대상이 LOCAL 만 있으므로, 밖으로 나가지 못한다

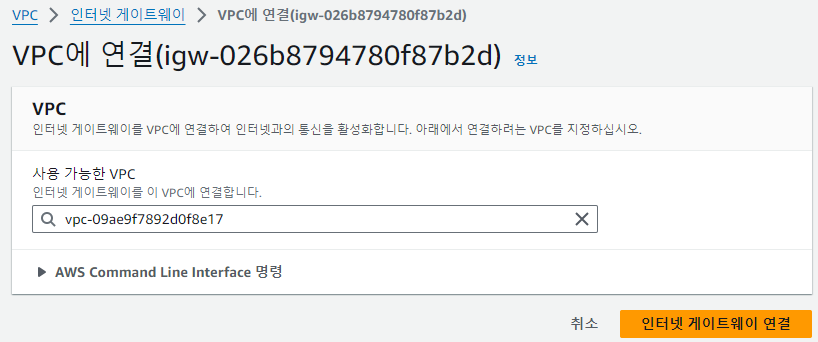

○ 인터넷 게이트웨이를 VPC 에 연결해준다

○ 인터넷 게이트웨이를 통해 라우팅 설정

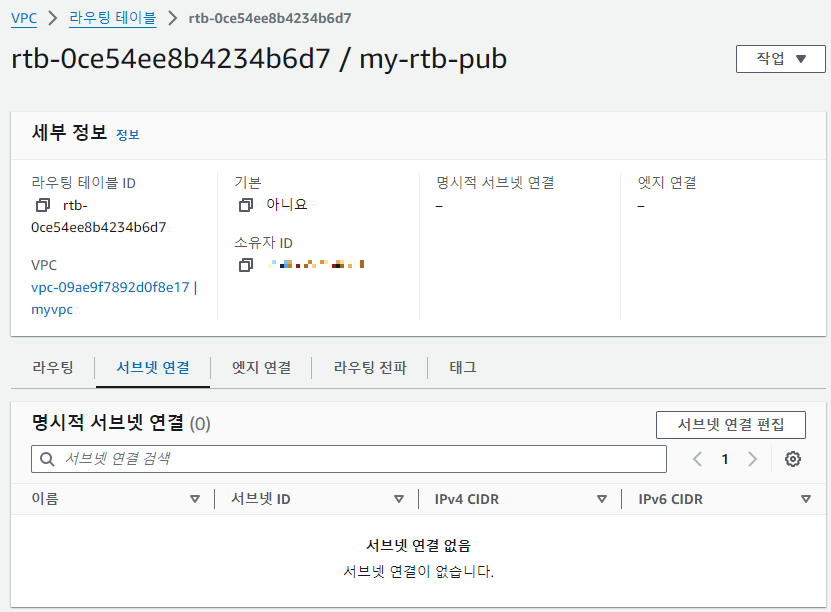

○ 라우팅 테이블에 서브넷 연결

● 새로운 보안 그룹 생성

● 보안 그룹 세부 설정

# 아웃바운드는 다 설정되어있다

>> SSH 0.0.0.0/0 선택

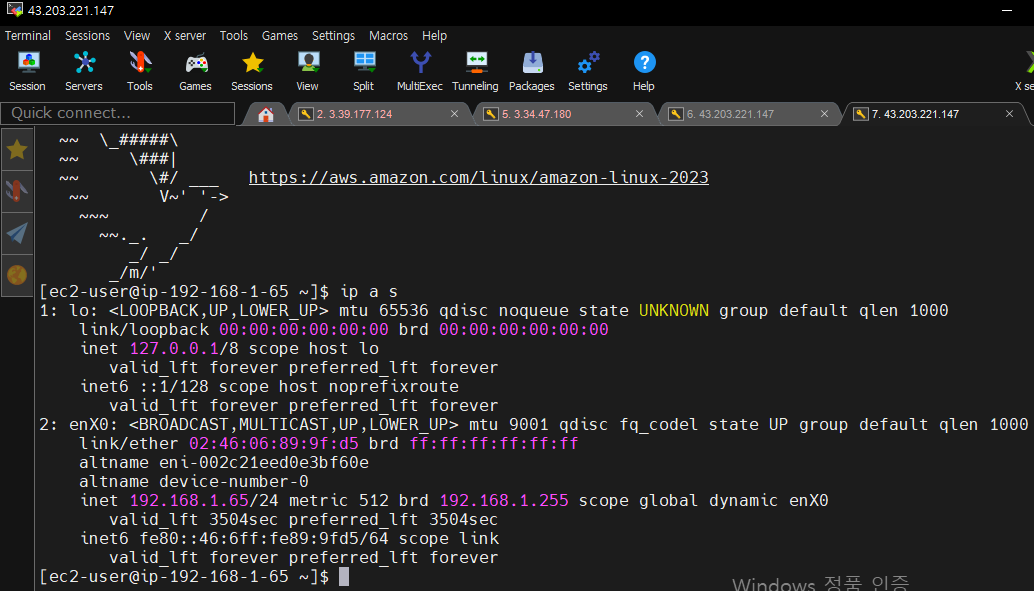

● 해당 VPC 와 보안 그룹으로 EC2 생성

# 보안 그룹은 VPC 의 종속 관계이다

▷ 인터넷까지 연결된다

'AWS' 카테고리의 다른 글

| AWS - IAM (0) | 2024.03.15 |

|---|---|

| AWS - Private VPC (0) | 2024.03.15 |

| AWS - MFA 설정 (0) | 2024.03.14 |

| AWS - EC2 (0) | 2024.03.14 |

| AWS (0) | 2024.03.14 |