티스토리 뷰

○ VPC 의 기존 인프라를 사용하여 VPC 피어링 연결 생성

○ 게이트웨이 / VPN 연결이 아니며, 물리적 하드웨어에 의존하지 않아 통신 또는 대역폭 병목에 대한 단일 지점 장애 없다

○ VPC 피어링 연결은 원활한 데이터 전송에 도움을 준다

# AWS 계정이 두 개 이상인 경우 이들 계정을 대상으로 VPC 피어링하여 파일 공유 네트워크를 만들 수 있다

# VPC 가 다른 사용자의 VPC 중 하나에 있는 리소스에 접근 허용할 수 있다

# 서로 다른 리전에 위치한 VPC 사이에 피어링 관계 설정하는 경우에는 프라이빗 IP 주소를 사용하여 서로 통신할 수 있다

>> 트래픽은 프라이빗 IP 공간 안에서 유지

>> 모든 리전 간 트래픽 암호화 + 대역폭 제한 X + 단일 장애 지점 X

>> 트래픽은 항상 글로벌 AWS 백본에서만 유지되고 절대로 퍼블릭 인터넷을 통과하지 않으므로 DDos 등의 공격에 위협 감소

실습

○ 서울과 버지니아 북부 리전에 VPC / EC2 생성

# 리전이 같으면 IP 대역이 중복되어도 되나, 리전이 다르므로 IP 대역이 달라야 한다

>> VPC 생성 >> 서브넷 생성 >> 인터넷 게이트웨이 생성하여 연결 >> 라우팅태이블 생성 + 서브넷 연결 >> EC2 생성

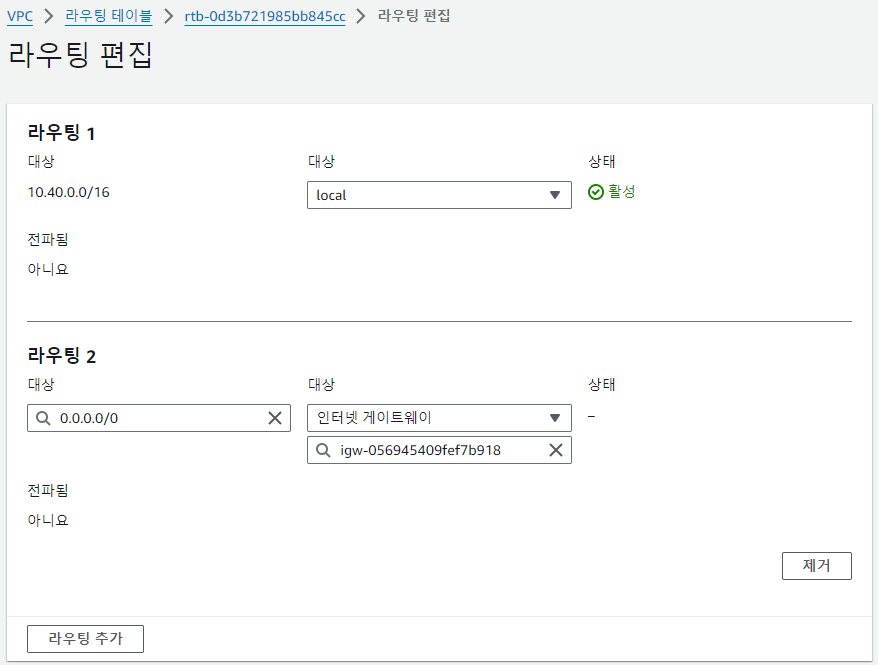

# 라우팅 편집으로 인터넷 게이트웨이 연결 잊지 말자

○ 버지니아 북부에서 생성된 EC2

○ 피어링 연결 생성

>> 서울과 버지니아 양쪽에서 피어링 연결 생성해야 한다 ( 양방향 )

○ 근데 버지니아에서 피어링 연결 들어가니까 이거 있는데 요청 수락 클릭

○ 좀 시간이 지나면 연결이 된다

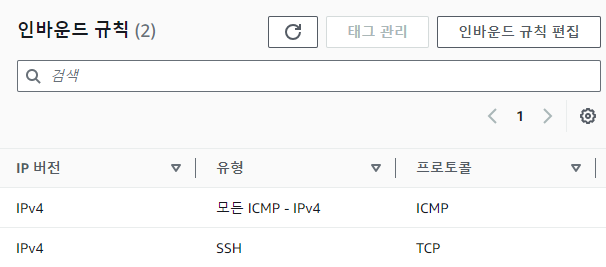

○ 서울과 버지니아 양쪽의 인바운드 규칙 ICMP 허용

○ 근데 아직은 사설 IP 로는 통신 불가능

잘못된 방법

- 피어링은 하나만.. -

○ 버지니아에서 서울 리전으로 피어링 연결 요청

▩ 하지만 요청 수락해도 되지 않는다

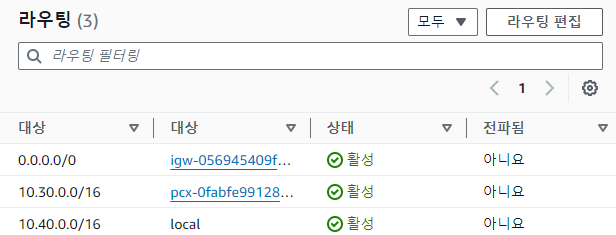

>> 라우팅 태이블에 등록해줘야 한다

○ 라우팅 태이블에 추가해준다

# 상대방의 IP 대역

해결

>> 연결 불가

>> 한쪽만 피어링 연결 후에 각 리전에서 라우팅 태이블 추가하면 된다

'AWS' 카테고리의 다른 글

| AWS - Terraform (0) | 2024.04.02 |

|---|---|

| AWS - CDN [ Contents Delivery Network ] (0) | 2024.03.27 |

| AWS - VPC 엔드포인트 (0) | 2024.03.25 |

| AWS - EKS (0) | 2024.03.21 |

| AWS - ECS (0) | 2024.03.21 |